Seravon palveluun kuuluu, että huolehdimme asiakkaiden tietoturvasta: pidämme huolen tietoturvapäivityksistä ja säännöllisestä varmuuskopioinnista. Suodatamme ja rajoitamme myös haitallista liikennettä sivustoille. Normaalilla WordPress-sivustolla asiakkaan tarvitsee huolehtia itse vain salasanahygieniasta – siitä, että omat salasanat ovat riittävän monimutkaisia, ja että niitä käytetään ja säilytetään oikein. Kaksivaiheisen tunnistautumisen käyttö on myös ehdottomasti suositeltua.

Salasanojen osalta Seravo on huolehtinut myös siitä, että Seravon ylläpidossa olevilla WordPress-sivustoilla käyttäjät eivät voi vaihtaa itselleen uutta salasanaa, ellei se ole riittävän monimutkainen ja vaikeasti arvattava. Järjestelmämme myös tarkistavat, että sivustojen ylläpitäjillä ei ole käytössä sellaista salasanaa, joka on ollut mukana jossakin aiemmassa tunnetussa tietoturvamurrossa, ja näinollen löydy vuodetuista salasanatietokannoista. Tarjoamme myös työkalun wp-check-passwords, jolla sivustojen ylläpitäjät voivat tarkistaa, ettei millään käyttäjällä ole sivustolla käytössä sellaista salasanaa, joka olisi aivan liian helppo arvata – kuten se, että esimerkiksi käyttäjätunnus ja salasana olisivat samat.

Seravon tietoturvatoimien ansiosta tietoturvamurrot asiakkaidemme sivustoille ovat harvinaisia. Kun tietoturvamurtoja kuitenkin tapahtuu, on siihen tilastojemme valossa ylivoimaisesti yleisin syy heikko tai vuodettu salasana. Tästä syystä tiukennamme salasanoihin liittyvää tietoturvaa helmikuusta lähtien.

HTTPS-suojaus pakollista kaikilla uusilla sivustoilla

Seravon WP-palvelussa on ollut HTTPS-suojaus vakiona alusta alkaen. HTTPS:n käyttöön liittyy pelkästään hyviä puolia. Sen lisäksi, että se suojaa muun muassa salasanoja vakoilulta, se myös nopeuttaa sivuston latautumista: uusi ja nopeampi HTTP/2-protokolla toimii vain HTTPS-yhteydellä.

Valtaosalta (99 %) Seravon ylläpidossa olevilta sivustoilta löytyykin jo käytöstä koko sivuston kattava HTTPS-suojaus. Valitettavasti edelleen on kuitenkin olemassa yksi prosentti sivustoja, joilla sivuston ylläpitäjä tai kehittäjä on (yleensä vahingossa) ottanut pois HTTPS-suojaksen sivustolta, joko osittain tai kokonaan. Tämä on riski sivustojen tietoturvalle käyttäjätunnusten ja kirjautumisistuntojen vuotoriskin takia.

Tästä syystä Seravo tiukentaa suojauksia keskitetysti siten, että HTTPS on käytössä aina kaikilla uusilla sivustoilla. Näin ehkäistään se, etteivät käyttäjät missään tilanteessa kirjaudu sivustolleen suojaamattomalla yhteydellä, ja tule samalla lähettäneeksi salasanojaan suojaamattoman yhteyden yli. Tämä varmistaa myös sen, että evästeet, istuntotunnisteet ja vastaavat avaimet eivät liiku ilman suojausta. Näin mahdollisten hyökkääjien on paljon vaikeampi kaapata istuntoja tai käyttäjätunnuksia. Tulemme myöhemmin vuoden 2021 aikana pakottamaan HTTPS-suojaukset myös vanhoille sivustoille erikseen ilmoitettavana ajankohtana. Toivomme, että asiakkaamme huomioisivat sivustojen kehityksessä sen, että ne tekniset toteutukset, jotka on jollain tapaa sidottu käyttämään vain salaamatonta yhteyttä, saattavat tämän vuoksi lakata toimimasta vuoden 2021 aikana. Onneksi tällaisia sivustoja ja toteutuksia on todennäköisesti hyvin vähän, koska se on huono tapa muutenkin. Syyt salauksen käyttämättä jättämiseen liittyvät yleensä kolmannen osapuolen integraatioihin jotka käyttävät vanhentunutta tekniikkaa, ja jotka eivät tue nykyaikaisia salauskeinoja.

Seravo tiukentaa salasanavaatimuksia asiakkaidensa WordPress-sivustoilla

Helmikuun aikana asiakkaidemme WordPress-sivuilla salasanatarkistukset tiukentuvat seuraavasti:

- Käyttäjätunnuksille, joilla on Päätoimittaja- (Editor) tai Ylläpitäjä (Admin) -tason oikeudet, tarkistetaan kirjautumisen yhteydessä, ettei salasanaa löydy haveibeenpwnd-tietokannasta, jossa on Internetin suurin julkinen kokoelma aiemmissa tietomurroissa vuodettuja salasanoja. Muille käyttäjätunnuksille tarkistusta ei tehdä.

- Aiemmin vain komentoriviltä käytettävissä ollut työkalumme wp-check-passwords löytyy nyt myös WordPressin hallintapaneelista kohdasta Työkalut > Tietoturva. Näin työkalun käyttö on entistä helpompaa.

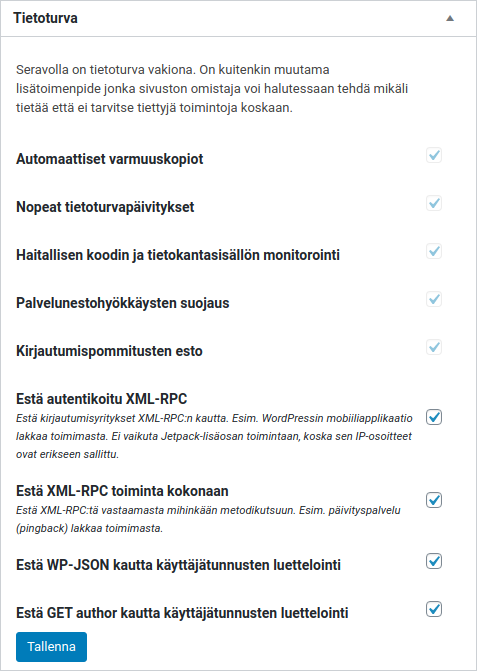

- Seravon tietoturva-asetuksissa on uusi valinta ”Estä XML-RPC kokonaan”, jolla rajata WordPressin XML-RPC-rajapinnan kokonaan pois käytöstä. Se on vielä kattavampi valinta kuin Seravon entuudestaan olemassaolleet valinnat autentikoidun käytön estoille XML-RPC:n kautta, sekä käyttäjätunnusten iteroinnin ja kirjautumisen estoille. Nykyisin WP-JSON-rajapinnan käyttö on korvannut XML-RPC:n lähes kokonaan, ja sitä ei tarvita useimmilla sivustoilla, vaikkakin kyseinen ominaisuus on edelleen vakiona päällä uusimmassakin WordPress 5.6 -versiossa.

- Kaikille sivustoille kytketään käyttöön autentikoidun XML-RPC:n käytön esto. Ominaisuutta käyttää hyvin harva lisäosa tai sivusto. Ainoa yleinen käyttö on Jetpackin kautta, joka on erikseen sallittu IP-osoitteiden avulla. Monella asiakkaalla tämä asetus on jo käytössä – nyt on kyse siitä, että asetamme sen oletuksena käyttöön kaikille sivustoille, joilla sivuston ylläpitäjä ei ole sitä erikseen poistanut käytöstä.

- Kaikille uusille Seravon toimittamille WordPress-sivustoille asennetaan jatkossa WordPressin virallinen Two-Factor -lisäosa, joka todennäköisesti on tulossa osaksi WordPressin ydintä tulevaisuudessa. Näin asiakkaiden on helpompi huomata lisäosan olemassaolo, ja toivottavasti kynnys sen käyttöön laskee.

- Uusille sivustoille asennetaan jatkossa myös Recaptcha-lisäosa. Näin asiakkaiden kynnys käyttää reCAPTCHA-varmennusta bottien estämiseksi on matalampi.

Osa muutoksista on toteutettu WordPressin sisään Seravon lisäosan kautta.

Muutokset tulevat voimaan, kun Seravo Plugin päivittyy sivustolle seuraavan kerran.

Oikealla: Seravon asiakkaiden valittavia asetuksia WordPress-hallinnassa

sivulla Työkalut > Tietoturva.

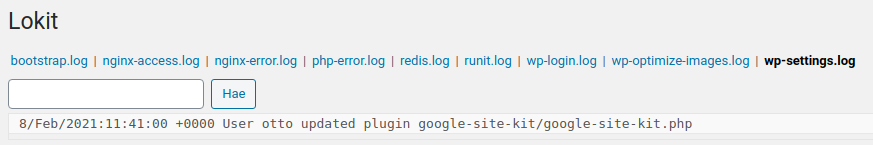

Lokit helpottavat tapahtumien seurantaa sivustolla

Muistutamme myös, että Seravon asiakkailla on entuudestaan on useita tietoturvaan liittyviä lokeja käytettävissään:

wp-login.logsisältää kaikki kirjautumiset, sekä onnistuneet että epäonnistuneetwp-user.logsisältää kaikki käyttäjätunnuksiin tehdyt muutokset, esimerkiksi uudet käyttäjät ja aiempien käyttäjien käyttöoikeustason muutoksetwp-settings.logsisältää sivuston keskeisimpiin asetuksiin tehdyt muutoksetwp-theme-security.logsisältää sivuston käytössä olevan ulkoasuteeman tietoturvaskannauksen tulokset edellisen teeman kooditiedostojen päivityksen jälkeen

Lokeja voi tarkastella komentoriviltä polussa /data/log/ tai WordPressin hallintapaneelissa, valikosta Työkalut > Lokit. Seravolla on myös useita komentorivityökaluja lokitietojen yhteenvetojen näyttämiseksi, kuten wp-last-wp-logins ja wp-last-ssh-logins. Mikäli on syytä epäillä, että käytössä olevat nykyiset salasanat ovat heikkoja, löytyy myös komento wp-reset-all-passwords kaikkien WordPress-käyttäjien salasanojen nollaamiseen ja uuden salasanan valinnan pakottamiseen. Tätä ei kuitenkaan tulisi käyttää ilman painavaa syytä, sillä sivuston käyttäjille siitä koituu ylimääräistä työtä.

Heikot salasanat valitettavan yleisiä

Seravon tietoturvasuojaukset ovat erinomaisella tasolla. Tällä hetkellä yleisin syy tietomurtoihin Seravon ylläpidossa olevilla sivustoilla on se, että murtautuja yksinkertaisesti kirjautuu sisään käyttäjän salasanalla, joka on päässyt aiemmin vuotamaan tavalla tai toisella. Jos käyttäjällä on WordPressissä käytössä sama salasana kuin Älypää-sivustolla ennen sen tietomurtoa, on murtautujalle helppoa päästä sisään yksinkertaisesti kokeilemalla samaa salasanaa, joka löytyy tältä vuodettujen salasanojen listalta.

Tietoturvasuojauksemme tarkkailevat ja rajoittavat liikennettä WordPressin kirjautumissivuille, eivätkä ulkopuoliset pysty murtautumaan sivustolle yksinkertaisesti arvailemalla käyttäjäinen salasanoja, kunhan salasanat ovat kunnollisia. Jos salasana on erittäin yksinkertainen (jos se löytyy esimeriksi top-100 käytetyimpien salasanojen listalta), ei kirjautumisten rajoittaminen riitä, sillä murtautuja pääsee sisälle jo muutamalla yrityksellä.

Näillä muutoksilla edistämme tietoturvaa kautta linjan. Koska kyse on vanhojen tietoturvamekanismien tiukentamisesta, ei muutoksesta pitäisi aiheuta mitään ylimääräistä vaivaa tai haittaa asiakkaillemme.