Vaikka omista käyttäjätunnuksista huolehtiminen voi ensin vaikuttaa melko vähänpätöiseltä – kuka muka minun salasanaani urkkisi? – on vuotanut salasana valitettavasti yleisimpiä WordPress-sivuston tietomurtoon johtaneita syitä. Voit katsoa esimerkiksi tämän Team Whackin jakson Yle Areenasta niin näet, kuinka hakkeri voi saada selville käyttäjätunnuksen ja salasanan mm. digitaalisia jalanjälkiä seuraamalla.

Hyvä salasanahygienia

Vaikka salasanasi olisi hyvä, siitä kannattaa pitää huolta oikealla tavalla. Muista siis nämä seitsemän asiaa, kun käsittelet salasanaasi! Samat ohjeet ja vinkit pätevät toki muihinkin järjestelmiin ja palveluihin WordPressin ohella.

1. Pidä salasana turvassa

Salasanojen muistaminen voi olla vaikeaa, joten suosittelemme erillistä salasanamanagerin käyttöä – esimerkkeinä ilmaiset, ja avoimen lähdekoodin ohjelmat KeePass ja KeePass XC. Salasanamanagerien avulla voit myös luoda uusia, tarpeeksi monimutkaisia ja vahvoja salasanoja, joten voit heittää hyvästit niiden keksimiselle!

2. Käytä eri salasanoja eri palveluissa

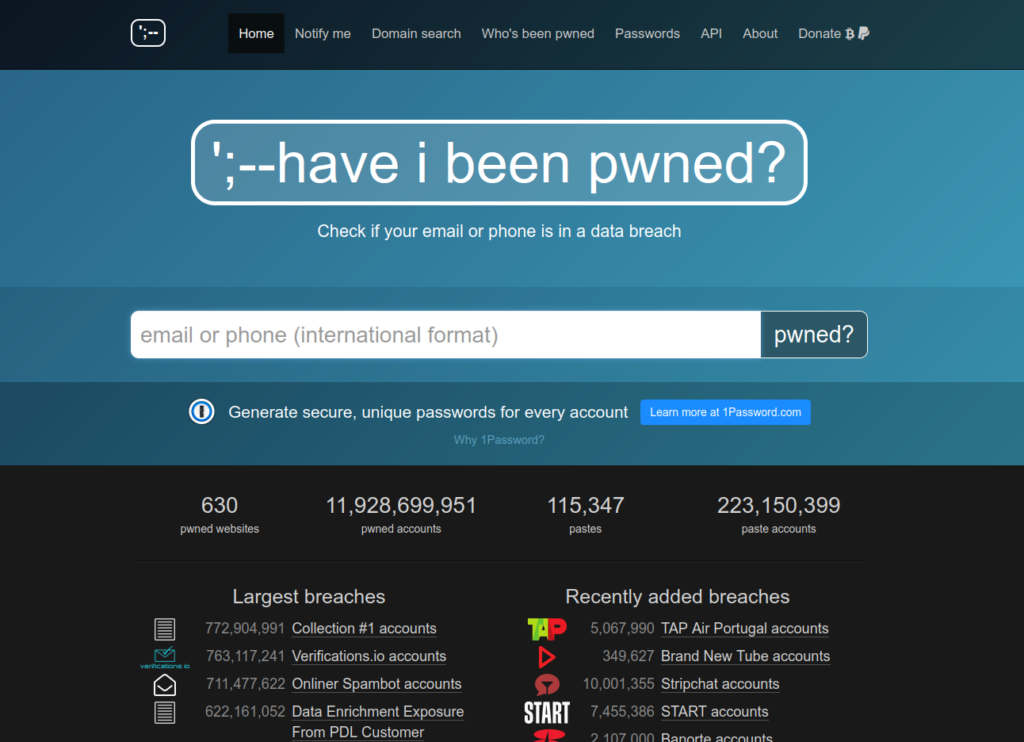

Mikäli käyttämässäsi palvelussa tapahtuu tietomurto, voi salasanasi levitä nettiin ja päätyä sitä kautta vääriin käsiin. Jos käytit samaa salasanaa muuallakin, pääsee käyttäjätunnukseksi ja nyt myös salasanasi tietävä taho kirjautumaan muihin palveluihin. Esimerkiksi haveibeenpwned.com-sivustolta voit tutkia, onko sähköpostisi salasana vuotanut internetiin jonkin aiemman suuren tietomurron yhteydessä.

Eri salasanoja voi olla vaikea muistaa, mutta tähänkin auttaa salasanamanageriohjelman käyttäminen. Vieläkin kätevämmän salasanamanageristasi saat, mikäli käytät selainlaajennosta.

3. Varmista, että salasanasi on tarpeeksi monimutkainen

Isoja ja pieniä kirjaimia, erikoismerkkejä, numeroita… Vaikka salasanavaatimukset voivat vaihdella järjestelmästä riippuen, älä käytä mitään yksittäistä sanaa WordPress-sivustosi salasanana. Botit voivat yrittää kirjautua sisään erillisten sanalistojen kanssa, ja näiltä listoilta löytyvät ainakin tavallisimmat sanakirjoista löytyvät sanat.

Pidempi salasana on todennäköisesti turvallisempi, mutta pitkä sana omituisine kirjain-, numero- ja merkkiyhdistelmineen voi olla vaikea muistaa ja kirjoittaa. Salasana voikin olla esimerkiksi kokonainen lause, joko välimerkeillä tai ilman – se voi soveltua jokapäiväiseen käyttöön monimutkaisen sanan sijaan.

4. Salasanan vaihtaminen kannattaa

Mikäli epäilet että salasanasi on päätynyt vääriin käsiin, on mahdollisesti liian yksinkertainen ja heikko tai se on ollut käytössäsi yhtämittaisesti jo vuosia, kannattaa se vaihtaa oitis uuteen!

Vaikka lisäsuojana käytössä olisi monivaiheinen tunnistautuminen eli MFA, hyökkääjät voivat silti löytää keinoja sisäänkirjautumiseen MFA-väsytyshyökkäyksen avulla. Tietoturvaa ei kannata siis koskaan jättää vain kaksi- tai monivaiheisen kirjautumisen varaan.

Kaksi- tai monivaiheisen kirjautumisen vahvistuspyynnöillä ei kuitenkaan pystytä käyttäjää spämmäämään, mikäli salasana ei ole alunperinkään päätynyt vääriin käsiin.

5. Älä jaa salasanaasi kenenkään kanssa

Mistä tunnistaa tosiystävän? Ainakin siitä, ettei hän koskaan pyydä salasanaasi. Älä siis anna salasanaa kenellekään – älä jaa sitä edes asiakastuen, työkaverisi tai perheenjäsenesi kanssa. Se on vain omaa käyttöäsi varten, eikä kenenkään muun tulisi ikinä tarvita sitä. Myös käyttämäsi palvelun käyttöehdot voivat kieltää tunnusten jakamisen muille.

6. Tarkista, että olet yhteydessä oikealle sivustolle

Huijaussivusto ei ole aina ilmeinen. Etevällä hakkerilla on voinut olla roppakaupalla aikaa hioa ja valmistella huijaustarkoitukseen rakentamaansa sivua. Valesivusto voi siis muistuttaa aitoa sivustoa erehdyttävästi, vaikka silmäsi olisikin harjaantunut.

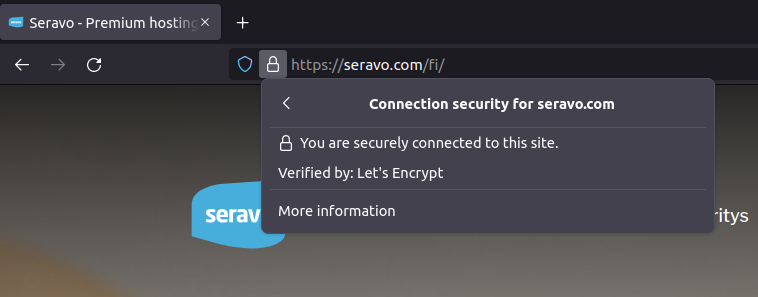

Varmista selaimen osoiteriviltä, että käytössä on HTTPS eli salattu yhteys. Tämän painikkeen takaa voit myös tutkia, kuka on toimittanut sivuston sertifikaatin. Seravon WordPress hosting- ja ylläpitopalvelussa sivustot käyttävät oletuksena Let’s Encrypt -sertifikaattia.

7. Älä luota tietoturvalisäosaan

Vaikka WordPress-sivustoille on saatavilla lukuisia lisäosia joiden luvataan parantavan sivuston tietoturvaa, vaikutus voi olla päinvastainen: niiden koodissa saattaa piillä heikkous, jota ei-toivotut tahot pääsevät hyödyntämään sivustolle pyrkiessään. Mitä vähemmän sivustollesi on asennettu lisäosia, sitä pienempi on sivustosi tietoturva-aukkojen mahdollisuus.

Seravon palvelussa sivustosi on valvonnassa vuorokauden ympäri vuoden jokaisena päivänä, ja sivusto skannataan kerran päivässä haittakoodin varalta. Teemme kriittiset tietoturvapäivitykset sivustollesi viipymättä, ja otamme yhteyttä, mikäli sivustollasi havaitaan tietoturvapoikkeama. Palvelussamme olevilla sivustoilla on myös tietoturvatakuu: putsaamme sivustosi haittakoodista ilmaiseksi, mikäli se murretaan Seravon palvelussa ollessaan.

Kohti vieläkin turvallisempaa WordPressiä

Onko sinulla lisävinkkejä salasanahygieniasta huolehtimiseen? Jaa vinkkisi kommentteihin! Voit myös tutustua alkuperäiseen salasanahygieniaa käsittelevään blogikirjoitukseen. Myös muutamalla muulla asialla voit parantaa WordPressin tietoturvaa entuudestaan.

2FA & reCaptcha

Kaksivaiheisen tunnistautumisen eli 2FA:n käyttöönottoa suosittelemme kaikilla sivustoilla, sillä se estää pääsyn sivustolle vaikka joku saisi selville salasanasi. Lisäosa löytyy esiasennettuna Seravon hostingpalveluun perustettavilta sivustoilta. Seravon blogista löydät myös ohjeet kuvien kera lisäosan käyttöönottoon!

Näitkö sivustosi lokeista, että botit näyttävät kokeilevan sisäänpääsyä kirjautumissivulla? Tietopankista löydät lisätietoja reCaptcha-lisäosasta ja ohjeet sen asentamiseen. Myös kontaktilomakkeilla on suotavaa käyttää captcha-arvoitusta, sillä botit pystyvät hyödyntämään suojaamatonta lomaketta roskapostien lähettämiseen – eli roskapostit alkavat kulkea sivustosi kautta!

Seravo Plugin

Seravon oma lisäosa tarjoaa myös sivustosi tietoturvaa parantavia ominaisuuksia ja asetuksia. WordPressistä löytyvä xmlrpc.php-tiedosto on bottien suosikkikohde, mutta mikäli et tarvitse XML-RPC:tä esimerkiksi sivuston etähallintaan, voit muuttaa asetusta kirjautumalla WordPress-sivustosi hallintapaneeliin ja valitsemalla Työkalut > Tietoturva. Voit myös tarkistaa tietopankistamme, mitä kaikkia muita ominaisuuksia lisäosa pitää sisällään.

Haluatko tietää enemmän WordPress-sivuston tietoturvasta tai nähdä esimerkin siitä, miltä sivustolle sujautettu haittakoodi näyttää? Voit lukea aiheesta lisää aiemmasta blogikirjoituksesta!