Seravolla seuraamme ylläpidossa olevien sivustojen toimintaa ympäri vuorokauden ja läpi vuoden – niin arkena, jouluna kuin juhannuksenakin. Huomaamme yleensä poikkeamat sivustojen toiminnassa välittömästi, oli syynä sitten koodivirhe, rikkinäinen kolmannen osapuolen integraatio tai poikkeama omassa järjestelmässämme. Olennaisena osana ylläpitopalveluamme pidämme silmällä myös tietoturvaa.

Bottiverkkoilla murtautumisyrityksiä WordPressiin

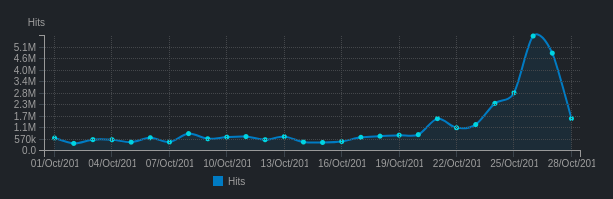

Syksyn aikana selvänä trendinä on näkynyt automatisoitujen bottiverkkojen aktivoituminen. Meitä työllisti erityisesti 24.–27.10. välillä tapahtunut huomattava murtoyritysten määrän kasvu jopa 4,5-kertaiseksi.

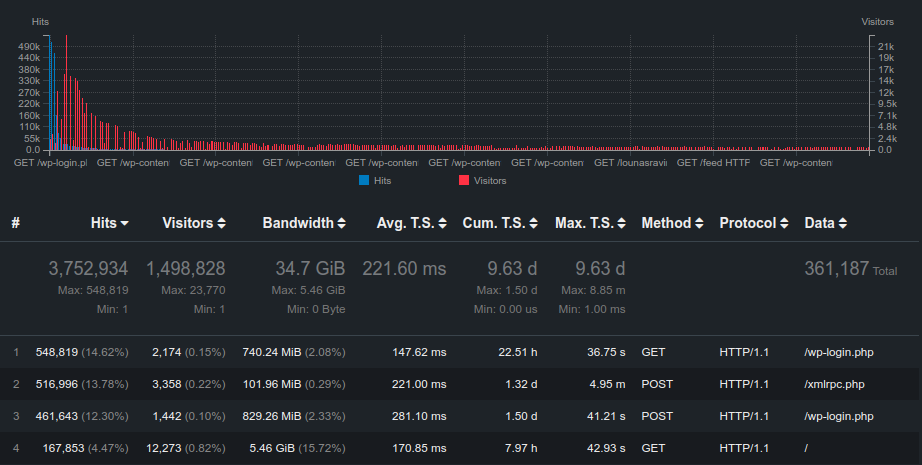

WordPress XML-RPC ja kirjautumissivu kiinnostavat botteja

Tällä hetkellä kasvua näkyy erityisesti WordPressin kirjautumissivuun (wp-login) kohdistuvissa murtoyrityksissä, joissa hyökkääjä yrittää käytännössä arvata käyttäjien salasanoja esimerkiksi kokeilemalla muualta vuotaneita salasanoja.

Toinen suosittu murtoyritysten kohde on WordPressin XML-RPC -rajapinta, joka tarjoaa sovelluksille näkymän WordPressin sisältämään tietoon ja käyttäjätunnuksiin. Jotkut integraatiot käyttävät tätä rajapintaa tiedonvälitykseen eri palveluiden välillä. WordPressin REST-rajapinta on hiljalleen syrjäyttämässä XML-RPC:n käyttöä.

Tuleeko sivuston omistajan olla huolissaan?

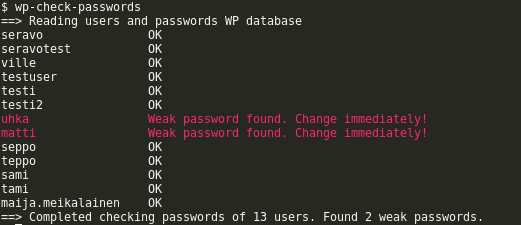

Murtoyritysten määrän kasvusta huolimatta WordPress-sivuston omistajan ei tarvitse olla huolissaan, kunhan normaalista salasanahygieniasta on huolehdittu ja salasanat ovat vahvoja. Jos on epäilys, että sivustolla on heikkoja salasanoja, voi Seravon asiakkaana ajaa komennon wp-check-passwords.

wp-check-passwords-komennosta. Kahdelta käyttäjältä löytyi heikko salasana.Mikäli Seravon ylläpidossa olevalle sivustolle luodaan uusi käyttäjä, tai vanhan käyttäjän salasana vaihdetaan, kaikilla asiakkailla käytössä oleva Seravo Plugin estää oletuksena heikkojen salasanojen käyttämisen. Näin ollen sivustolla on mahdollista olla heikkoja salasanoja vain silloin, jos sivusto on siirretty muualta Seravon ylläpitoon ja salasanoja ei ole vaihdettu sen jälkeen.

Murtoyritysten määrän kasvusta huolimatta WordPress-sivuston omistajan ei tarvitse olla huolissaan, kunhan normaalista salasanahygieniasta on huolehdittu ja salasanat ovat vahvoja.

Emme suosittele turhia tietoturvalisäosia

Emme suosittele tietoturvalisäosia, sillä esimerkiksi wpvulndb.com:n tilastoissa näkyy, että top-10:ssä tietoturva-aukkojen suhteen on usein erilaisia tietoturvalisäosia, tällä hetkellä mm. better-wp-security ja aiemmin esimerkiksi Wordfence. Emme myöskään suosittele kirjautumissivun osoitteen vaihtamista, sillä Seravon palvelintason suojaukset valvovat nimenomaan WordPressin oletusosoitteita (example.com/wp-login.php).

Sen sijaan kirjautumisen suojaamiseen, roskakommentteihin ja muuhun uskallamme suositella Google ReCaptchan käyttöä, koska se toimii hyvin ja ei kokemustemme mukaan tuo mukanaan haittavaikutuksia.

Haittaliikenteen automaattinen estäminen

Huolehdimme murtoyritysten estämisestä monella tasolla. Valvomme sivustokohtaisesti murtoyritysten määrää ja aktiiviseksi havaittu murtoyritys estetään rajaamalla vihamielisen IP-osoitteen pääsyä esimerkiksi kirjautumissivulle. Käytössä olevat liikenne-eston laukaisevat rajat on asetettu siten, että niistä ei aiheudu haittaa sivuston normaalille käytölle.

Esto toimii niin, että ensin hyökkäjälle näytetään virhesivu ja HTTP 429 -virhekoodi. Jos hyökkäys jatkuu, estetään kyseinen IP-osoite kokonaan Seravon palvelimilta määräajaksi. Tarkat rajat ja määräajat riippuvat tilanteesta ja optimoimme niitä jatkuvasti. Mikäli kohtaat 429-virheen tilanteessa, jossa sitä ei kuuluisi tulla, pyydämme olemaan yhteydessä asiakaspalveluumme asian tarkistamiseksi.

Ongelmat sivustoilla fi-metheny-palvelinklusterissa

Boteista johtuva liikennemäärän yllättävä kasvu osui meidän kannaltamme ikävään ajankohtaan, sillä juuri viikon 43 alussa suoritimme yhdessä Suomen viidestä konesalistamme (fi-metheny) huoltotöitä, minkä seurauksena käytössä oli hetkellisesti alentunut kapasiteetti.

Tässä yhteydessä havaitsimme myös järjestelmävian, joka vaikutti edelleen heikentävästi konesalin suorituskykyyn, ja kun päälle lisättiin vielä samaan ajankohtaan osunut merkittävästi noussut liikennemäärä, aiheutui tästä hetkellistä ylikuormitusta. Tämä näkyi valitettavasti myös osalle kyseisessä konesalissa sijaitsevista sivustoista hetkittäisinä katkoksina. Häiriö kosketti pahimmillaan tässä konesalissa noin 12 % sivustoista, mikä on noin 3 % kaikista asiakkaistamme. Toisin sanoen 97 prosentille tämä häiriö ei näkynyt mitenkään.

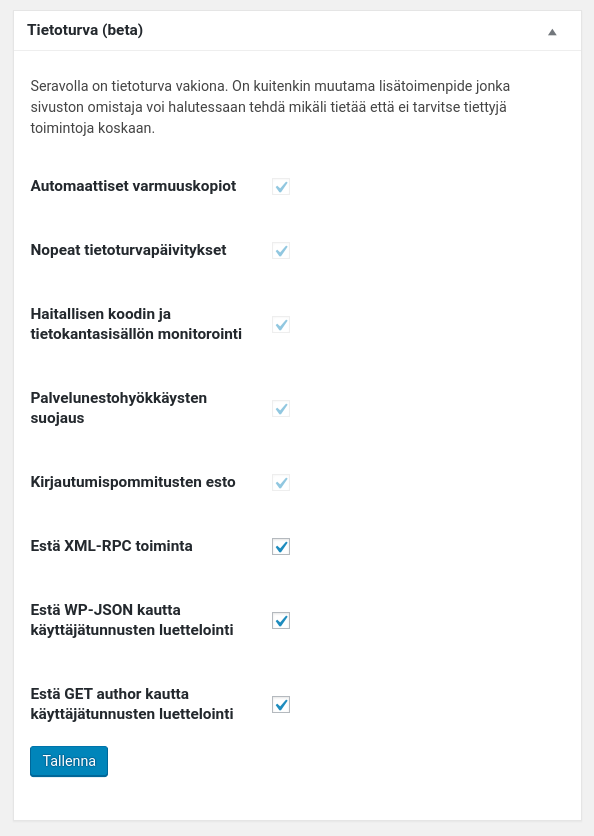

Haittaliikenteen kasvaessa merkittävän suureksi hyötyliikenteeseen nähden teimme tässä konesalissa muutamia kuormitusta laskevia toimenpiteitä. Kaikki liikenne sivustojen XML-RPC -rajapintaan estettiin toistaiseksi ja kaikilla ko. konesalissa sijaitsevilla sivustoilla otettiin käyttöön Seravo Pluginin tietoturva-asetukset. Koska käytössä olevat liikennerajaukset ovat poikkeuksellisen aggressiivisia, on mahdollista, että yksittäisillä sivustoilla esiintyy tähän liittyen sivuoireita. Olethan yhteydessä asiakaspalveluumme, mikäli kohtaat ongelmia.

Jos olet kiinnostunut omaan sivustoosi kohdistuvasta liikenteestä, Seravon asiakkaana sinulla on aina pääsy oman sivustosi lokitietoihin. Sivuston liikennetietoja voi seurata myös sivuston hallintapaneelin valikosta Työkalut > Raportit edellisen kuukauden HTTP-tilastoja tarkastelemalla.

Murtoyrityksiä aina ja kaikkialle

Valitettavasti viime vuosina jatkuvat murtoyritykset kaikkiin Internetiin liitettyihin palveluihin ovat jatkaneet lisääntymistään. Edelleen esimerkiksi maanantaina 28.10.2019 klo 10:00–11:15 välisenä aikana kaikista Seravon palvelimille tulevista PHP:n käynnistävistä HTTP-pyynnöistä 45 % oli murtautumisyrityksiä. Pahimmillaan lauantaina aamulla 26.10.2019 peräti 65 % kaikesta Seravon palvelimille tulevasta liikenteestä oli murtautumisyrityksiä.

Ylläpito parantaa sivustosi tietoturvaa

Onkin olennaista, ettei sivustoa jätetä ilman ylläpitoa. Seravon asiakkaana sinun ei tarvitse huolestua, sillä me teemme sen puolestasi: seuraamme tilannetta vuorokauden ympäri ja reagoimme viivytyksettä.

Usein tämänkaltaiset hyökkäykset ovat peräisin valtavista bottiverkostoista, jotka koostuvat sadoista tai tuhansista kaapatuista koneista ympäri maailman. Kohteet valikoituvat yleensä sattumanvaraisesti, ja tälläkin kertaa kyse vaikutti olevan sattumasta eikä kohdennetusta hyökkäyksestä Seravoa tai tiettyä asiakasta kohtaan.

Olemme välillä tehneet rikosilmoituksia tietomurroista tai niiden yrityksistä asiakkaidemme puolesta, mutta toistaiseksi poliisi jättää ne tutkimatta huonon selvitysennusteen takia, joten bottiverkot ovat ainakin toistaiseksi pysyvä riesa.

Reaaliaikainen tiedotus Seravo Status-tilin kautta

Ajankohtaiset häiriötiedotteet saat helpoiten Twitteristä @SeravoStatus -tilin kautta (tai Seravon statussivuilta). Pyrimme tiedottamaan mahdollisimman matalalla kynnyksellä ja kerromme aina häiriön kohteena olevan klusterin sekä arvion siitä, miten suurta osaa kyseisen klusterin asiakkaista häiriö koskee. Koska meillä on lähes 3500 sivustoa ylläpidossa yhdeksässä eri palvelinryppäässä ja meillä on matala tiedotuskynnys, tulee ilmoituksia toisinaan paljon.

Asiakkaidemme ei tarvitse olla huolissaan, koska reagoimme tällaisiin asioihin heidän puolestaan. Muiden kuin Seravon asiakkaiden ja erityisesti niiden, joiden WordPress-sivustolla ei ole kunnollista ylläpitoa, tulee itse huolehtia vastaavien asioiden seurannasta.